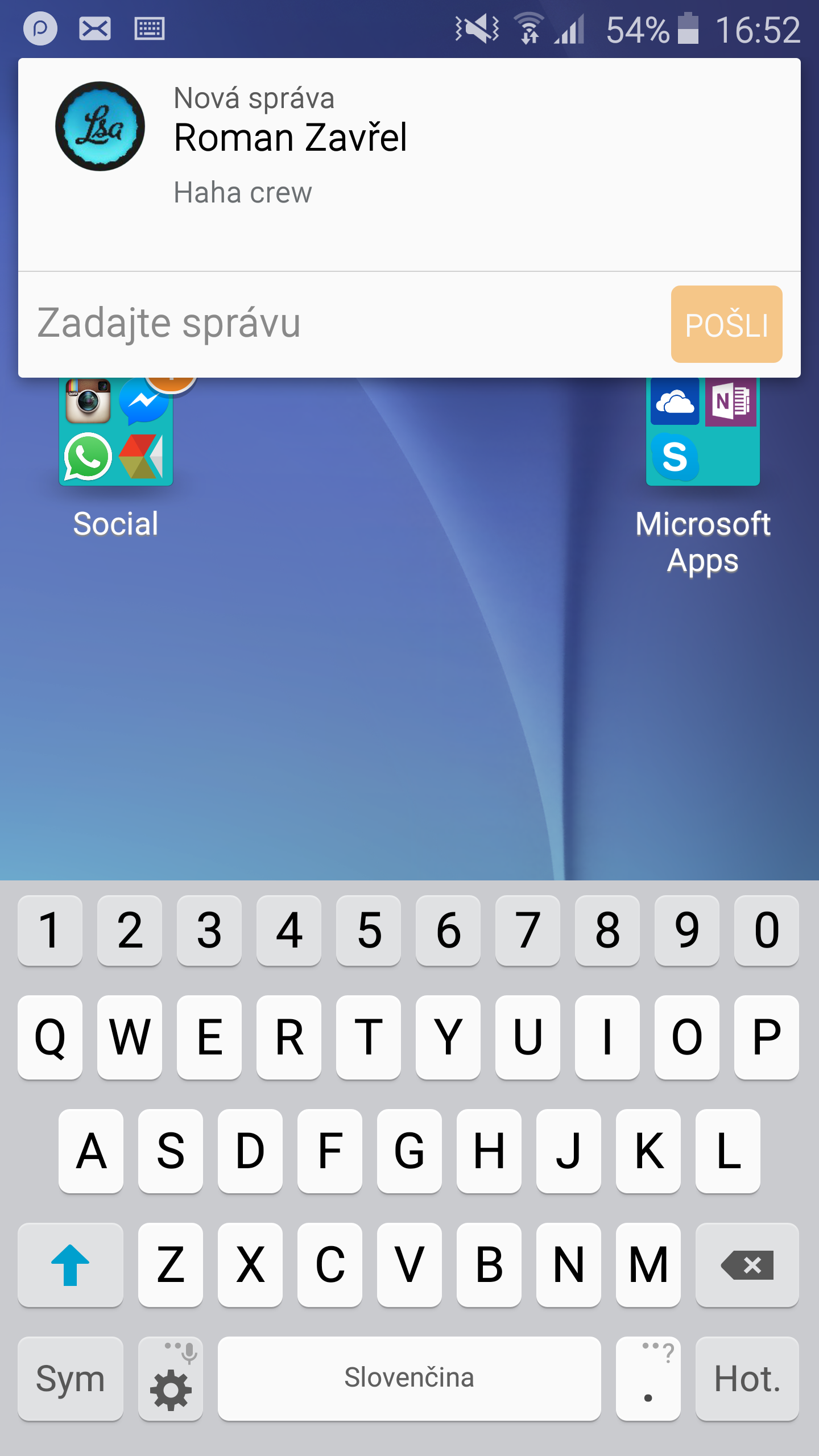

’n Sekuriteitsnavorser het ’n sagtewarefout in Samsung se versteksleutelbord ontdek wat meer as 600 miljoen slimfone blootgestel het aan ’n moontlike risiko om gehack te word. Ryan Welton van NowSecure het die kwesbaarheid van die SwiftKey-sleutelbord wat vooraf in miljoene Samsung-fone geïnstalleer is, uiteengesit. Soek na taalpakkette in die vorm van opdaterings en aflaai daarvan vind nie plaas oor 'n geënkripteerde verbinding nie, maar word slegs as gewone teks gestuur.

’n Sekuriteitsnavorser het ’n sagtewarefout in Samsung se versteksleutelbord ontdek wat meer as 600 miljoen slimfone blootgestel het aan ’n moontlike risiko om gehack te word. Ryan Welton van NowSecure het die kwesbaarheid van die SwiftKey-sleutelbord wat vooraf in miljoene Samsung-fone geïnstalleer is, uiteengesit. Soek na taalpakkette in die vorm van opdaterings en aflaai daarvan vind nie plaas oor 'n geënkripteerde verbinding nie, maar word slegs as gewone teks gestuur.

Welton kon hierdie kwesbaarheid uitbuit deur 'n spoof-instaanbediener te skep en kwaadwillige kode na 'n kwesbare toestel te stuur saam met data-validering wat verseker het dat die kwaadwillige kode op die toestel bly. Sodra Welton toegang tot die gekompromitteerde selfone gekry het, kon hy dadelik die toestelle sonder begin gebruik sodat die gebruiker daarvan weet. As 'n aanvaller die sekuriteitsfout sou uitbuit, kan hulle moontlik sensitiewe data steel wat teksboodskappe, kontakte, wagwoorde of bankrekeningaanmeldings insluit. Om nie te praat dat die fout ook uitgebuit kan word om gebruikers op te spoor nie.

Samsung het reeds verlede November kommentaar gelewer op die genoemde probleem en beweer dat hierdie fout op toestelle met Androidom 4.2 of later hierdie Maart. In elk geval, NowSecure sê die fout bestaan steeds, en Welton het dit by die Londense veiligheidsberaad op slimfone gedemonstreer Galaxy S6 van Verizon en het dus weer die aandag daarop gevestig.

NowSecure se Andrew Hoog glo dat die fout uitgebuit kan word op sommige sleutel en relatief onlangse toestelle soos Galaxy Nota 3, Nota 4, Galaxy S3, S4, S5 en so aan Galaxy S6 en S6 rand. Dit is die moeite werd om daaroor na te dink, want Welton sê selfs al gebruik 'n gebruiker nie 'n Samsung-sleutelbord nie, is daar steeds 'n risiko dat sensitiewe data misbruik en gesteel word omdat die sleutelbord nie gedeïnstalleer kan word nie.

Totdat Samsung 'n amptelike oplossing uitreik, beveel Welton slimfooneienaars aan Galaxy baie versigtig wanneer jy dit op oop WiFi-netwerke gebruik wat hulle nie herken nie om die kans op 'n aanval te verminder. 'n Potensiële hacker sal op dieselfde netwerk as die slimfoongebruiker moet wees om die data te steel. Misbruik op afstand sal slegs moontlik wees deur beslag te lê op 'n DNS-bediener wat data van 'n afgeleë router sal bevat, wat gelukkig ook nie maklik is nie.

Samsung het nie kommentaar gelewer oor die huidige situasie nie.

*Bron: SamMobile